嘿,听说Nessus最新版出了一个超级有用的辅助工具啊!这个Nessus规则库不仅可以全方位保护你的信息安全,还能帮你轻松搞定各种软件的功能使用哦!如果你也需要的话,那就赶紧来我们网站下载吧!

使用说明

1、更新插件

2、添加规则

basic中设置好policy的名称,建议写好描述

2.1、设置(setting)

DISCOVERY,ASSESSMENT

2.1.1、DISCOVERY

这个栏目包含Host Discovery(主机发现),Port Scanning(端口发现),Service Discovery(服务发现)。

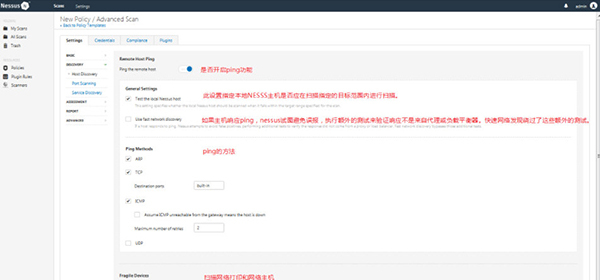

2.1.1.1 Host Discovery(主机发现)

主机发现中一般要开启Ping功能其他的需要按照需求进行配置,比较全面的扫描建议勾选Ping Methods中UDP选项,但是会降低效率和准确性,由于日常资产收集只对服务器进行资产统计,不对网络设备和打印机等进行统计,所以Fragile Devices中的内容不进行设置。

2.1.1.2 Port Scanning(端口发现)

在Port Scanning中进行资产信息收集时,将Port scan range:设置为1-65535进行全端口的扫描

NESSUS支持进行登录扫描,登录扫描可以使用netstat获取端口信息所以需要将Local Port Enumerators中的SSH(netstat),WMI(netstat),SNMP以及Only run network port scanners if local port enumeration failed进行勾选。

Network Port Scanners中可以配置扫描的方式,默认是SYN半开扫描,勾选Override automatic firewall detection会自动进行防火墙探测,选择Use soft detection(松散的探测方式),提高扫描效率的同时也进行防火墙探测。

2.1.1.3 Service Discovery(服务发现)

可以设置端口服务探测,SSL/TLS服务探测,勾选Probe all ports to find services,对所有端口上运行的服务进行探测,

开启Search for SSL/TLS services对SSL/TLS服务进行探测,并且Search for SSL/TLS on应选择All port,此项主要是为了避免使用了端口映射,导致常规端口与服务对应信息发生改变,所以建议对全端口进行SSL/TLS的探测,其他选项可以根据实际情况进行配置。

2.1.2、ASSESSMENT

2.1.2.1 General

在Settings / assessment / General中有如下的配置项,通常在日常使用中均不需要配置

2.1.2.2 brute force(强力)

其中Only use credentials provided by the user是需要勾选的,勾选此项可以避免账号锁定的风险。

2.1.2.3 web application

可以对Web应用进行测试,需要对扫描选项进行配置,可以参考如下的配置项,当然也可以根据实际需求进行配置,这个Web 应用扫描还是非常灵活的。

2.1.2.4 windows

可设置获取SMB域信息,枚举与用户和本地用户,通常使用默认即可。

2.1.2.5 malware

配置恶意软件的扫描。

2.2、Credentials

Credentials(认证)设置登录扫描,登录扫描肯定会比不登录扫描的结果更为准确,下面以Windows(已开启防火墙,效果和未开启不一样)为例,在windows 虚拟机上开启3389远程连接服务,在Credentials中选择host-Windows,然后输入用户名,密码以及主机名(或IP),其他选项使用默认即可,然后点击save保存。

通常情况下是不建议对已上线系统进行登录扫描的,因为登录扫描可能会影响正常业务,所以应该要在系统部署上线前,使用NESSUS进行一次全面的登录扫描,发现主机和应用服务的漏洞,并及时修复。

3、添加扫描

3.1、选择

选择后有两个选项,一个是scanner,一个是user defined

scanner就是新添加policy,因为我们前面已经定义过policy了,所以这里选择user defined

3.2、开始扫描

点击查看正在扫描的状况

查看详细漏洞