IceSword是一款功能非常强大的病毒查杀工具,IceSword适用于Windows 2000/XP/2003/Vista/Win7/Win8操作系统,采用了内核技术,能够对底层系统进行控制,提供了进程、内存、线程、块、句柄、窗口管理、网络连接查看等诸多功能,可以有效的帮助用户进行手工杀毒、辅助调试、内核研究等等。

功能介绍

1、看/恢复SSDT和Shadow SSDT

2、看/备份/恢复/自动修复卷引导记录(VBR)

3、举全局描述符表

4、描/恢复RING3和RING0的内联钩子

5、验文件签名

6、看/恢复重要驱动程序分发函数

7、驱动里枚举文件、强制新建/解锁/删除/破坏文件

8、看/恢复内核对象例程钩子

9、举I/O定时器

10、行为监视(创建进程/创建线程/加载驱动/修改注册表/改动文件系统/连接网络/修改时间)

11、通告和回调

使用说明

在对软件做讲解之前,首先说明第一注意事项:此程序运行时不要激活内核调试器(如softice),否则系统可能即刻崩溃。另外使用前请保存好您的数据,以防万一未知的Bug带来损失。IceSword目前只为使用32位的x86兼容CPU的系统设计,另外运行IceSword需要管理员权限。第一次使用请保存好数据,使用IceSword需要您自己承担bug带来的可能的风险!

使用方法

一、界面介绍

打开软件,显示在系统任务栏或软件标题栏的都只是一串随机字串“CE318C”,而不是常见的程序名,这是IceSword独有的随机字串标题栏。每次打开出现的字串都是随机生成,这样那些通过标题栏来关闭程序的木马和后门就无用了。还可以更改其文件名,比如改为killvir.exe,显示的进程名就变为了killvir.exe。

(一)设置IceSword

运行IceSword.exe。如果无法运行,请先试着将文件名改成随即名字。如:188965.com 点击左上角的“文件”,再选择“设置”,勾选最下面的三项,点“确定”。注意:这样设置后是无法再打开任何新的程序的。如果要配合SREng等软件扫描出的日志,请先打开文件再设置。

(二)进程

1、查找并结束可疑进程

点击窗口左侧的“进程”,查看系统当前进程。显示为红色的为隐藏进程,系统默认是没有的(系统自带的“任务管理器”是看不到的,有时另一款功能强大的进程查看软件Process Explorer也无法查到),因此红色项应全部结束(当然主程序IceSword.exe除外)。如果你确定那些是正常的,可以不关。顺便结束这些进程:Explorer.exe、iexplore.exe、rundll32.exe。

按Ctrl键选择多个项目,然后再点开右键菜单中的“结束进程”,可一次搞定所有需结束的进程。 注意:记录源文件地址,到时候一并删除。 IceSword可结束除Idle进程、System进程、csrss进程这三个进程外的所有进程,这一点,很多同类软件是做不到的。但是有些进程也不是随便可以结束的,如系统的winlogon.exe进程,一旦杀掉后系统就崩溃了。

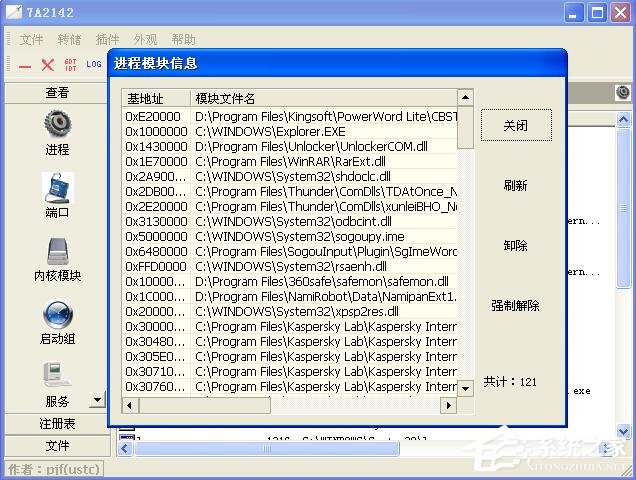

2、终止插入的DLL文件

举例:很多木马程序都喜欢插入explorer.exe,来执行需要的操作,对于这些插入的DLL文件怎么办呢,选中explorer.exe进程,然后点右键菜单中的“模块信息”,会看到所嵌入进程的所有DLL文件,找到病毒模块,点击卸载即可结束掉这个DLL,如果病毒程序比较厉害,可能无法卸载,那么强制解除就起了作用,一般的DLL包括系统DLL都可以强制解除掉,所以慎用这个功能。

进程里面还有其他功能,比如强制结束线程,包括右键菜单中还有线程信息、内存读写等,在此就不一一介绍了。

(三)内核模块

内核模块是加载到系统内和空间的PE模块,内核程序是通过C:windowssystem32 tkrnlpa.exe等程序启动,基本上是C:windowssystem32drivers下的驱动程序 *.sys文件,当然也有少部分C:windowssystem32目录下的sys文件,仅有很少的几个dll文件,我计算机有3个。冰刃中的内核模块只能察看简单的内核信息,靠知识去分析正常和不正常的内核。

(四)启动组

和内核程序一样,只能查看,无法作任何处理。只显示以下几个地方的启动项目,不全面,可用冰刃的注册表删除可疑启动,操作方法见下文。

注册表中,仅包括HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun和HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun两个项目,文件夹包括C:Documents and Settings您所使用的用户名称「开始」菜单程序启动和C:Documents and SettingsAll Users「开始」菜单程序启动。

(五)服务

1、显示隐藏服务

服务中可以显示隐藏服务,用红色表示,和进程一样

2、修改服务状态(启动、停止等)

打开服务,选中要进行操作的服务,按Ctrl键可以选择多个项目,在右键菜单里面选择要作的操作,比如停止、启动、暂停、恢复。这里面要注意一个问题,就是系统的关键服务是不能停止的,否则系统会自动重新启动计算机。这个仅修改当前状态,而重新启动计算机后,如果服务的启动类型是自动,还会启动该服务。

3、修改服务的启动类型(禁用、自动、手动)

打开服务,选中要进行操作的服务,按Ctrl键可以选择多个项目,在右键菜单里面选择要作的操作,比如禁用、自动、手动。这个修改的是启动类型,所以修改后,不可能修改当前状态。

(六)注册表

冰刃对注册表有非常高的权限(管理员权限),可以看到某些系统注册表编辑器中不可见的项目,所以在进行操作的时候要有十足把握,不要因为错删、错改某些系统关键项目,使计算机系统崩溃。

(七)文件

文件是一个浏览计算机所有文件的地方,可以看到任何隐藏的文件,对付无法删除的文件,也可以使用强制删除等特殊方法删除,具体方法下面会有具体介绍。

二、清理方法

(一)恢复SSDT

SSDT--系统服务表,一些 “rootkit” 经常通过hook截获你系统的服务函数调用,以实现注册表、文件的隐藏。被修改的值以红色显示,不过,当然有些安全程序也会修改,如windowsSystem32driversklif.sys 就是卡巴斯基内核驱动。

下图为恢复默认的方法,记下这里显示的可疑文件位置以及文件名,到时候删除源文件。

(二)清理文件

1、首先应清理隐藏进程的程序

2、清理SSDT中显示的文件

为完全清理文件,可以右键文件夹,选“搜索文件”查找前面找到的文件。具体方法同注册表搜索,有时强制删除文件会失败,请先使用“删除”。

若你的分区格式是NTFS,在清理时请使用管理员权限账户登陆,并右键目录,选择“枚举ADS(不包含子目录)”(全部的话时间较长)。这样可以揪出利用NTFS交换数据流(Alternate Data Streams,简称ADS)隐藏的文件。

清理方法:选中文件,右键菜单中选择“删除”,如果删除不了,选择“强制删除”即可。

(三)清理BHO

IceSword 的“BHO”的功能,可以检查可以浏览器劫持项。

(四)删除注册表相关信息

1、系统服务所在位置:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServices HKEY_LOCAL_MACHINESYSTEMControlSet001Services HKEY_LOCAL_MACHINESYSTEMControlSet002Services

2、常见启动项位置:

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunOnce

有些可以直接删除主键,如图:

有的直接删除项,如下图:

搜索注册表中其他位置,方法如下:

统启动项Run的删除,示例:

三、最后的修复

(一)首先应该还原第一步中对IS的设置

(二)装好杀软,联网、升级、重启杀毒

(三)处理病毒修改的系统设置

比如隐藏文件的设置、HOST文件的修改、主页等IE项目的修改、文件关联的修改等等。这些修改一般都要等杀毒结束后进行。

更新日志

1、加普通文件、ADS、注册表、模块的搜索功能。

2、藏签名项。

3、加模块的HOOK扫描。

4、心功能的加强。