Scuba是一款高效的数据库扫描工具,可扫描世界领先的企业数据库,以查找安全漏洞和配置缺陷(包括修补级别,可以对个人数据库扫描,也可以对企业数据库扫描,让管理人员及时发现漏洞,及时维护数据库。

软件介绍

报表提供可据此操作的信息来降低风险,定期的软件更新会确保 Scuba 与新威胁保持同步。

Scuba 针对 Oracle Database、Microsoft SQL Server、SAP Sybase、IBM DB2、Informix 和 MySQL 提供了接近 1200 次评估测试。

软件功能

1、在维护数据库的时候可以通过Scuba软件查看是否存在漏洞。

2、本软件是免费的,登录到自己的数据库就可以执行扫描。

3、提供超过两千种参数扫描,全面分析数据库各模块存在的缺陷。

4、可以对个人数据库扫描,也可以对企业数据库扫描。

5、让管理人员及时发现漏洞,及时维护数据库。

6、支持提供领先的技术,拥有非常专业的扫描技术。

7、针对不同类型的数据库扫描。

8、支持八种数据库,包括 MSSQL、 ORACLE、 MYSQL。

9、也可以选择DB2、SYBASE、SYBASEIO、POSTGRESOL、INFORMIX。

软件特色

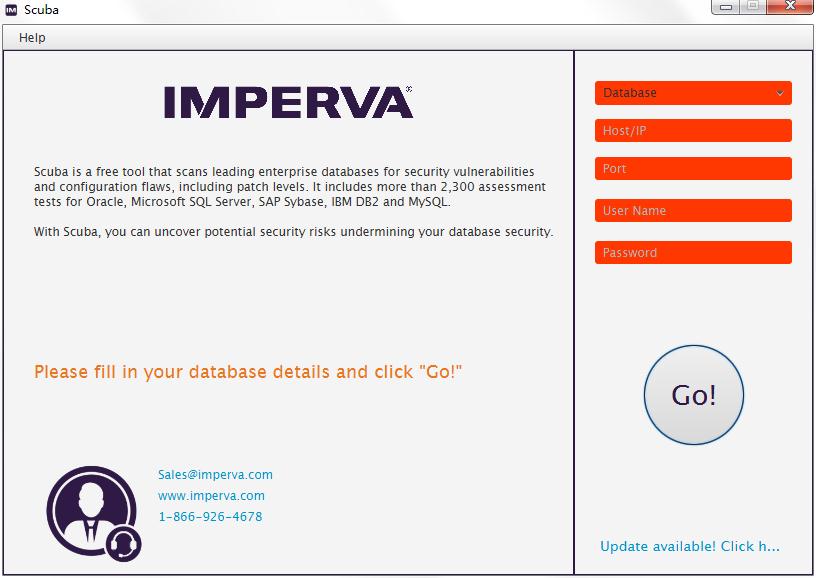

1、Scuba扫描数据库非常简单,启动软件就可以显示相关的说明。

2、可以在软件找到你需要扫描的数据库类型,例如选择MSSQL。

3、提示一个登录界面,可以使用准确的数据库账号登录。

4、支持自动分析,你仅仅需要点击“GO”软件就可以进入分析。

5、分析可以显示报告,可以显示详细的漏洞见解。

6、通过Scuba软件,你可以知道自己的数据库是否安全。

7、可以让维护人员立即知道哪里存在风险。

8、可以及时发现漏洞,从而保证你的数据安全。

9、一些错误的配置数据也可以在软件查看。

10、获取有关如何缓解已识别问题的建议。

使用说明

在运行扫描之前,您需要下载并执行Scuba应用程序。 您可以根据主机执行此操作

操作系统,如下:

Windows:Scuba.exe

Mac:Scuba.command

Linux:Scuba.sh

要开始扫描:

1.完成数据库详细信息,如下所示:

主机/ IP

端口(或使用默认值)

用户名

密码

数据库/实例/ SID(取决于所选数据库)

2.单击“开始!”开始扫描。

扫描结束时,应用程序将关闭,结果屏幕将在默认浏览器中打开。

注意:Microsoft SQL Server支持Windows身份验证。 默认情况下启用此选项。 你可以禁用它

通过单击身份验证按钮手动配置用户和密码:审查结果

本章介绍如何理解扫描结果。

扫描摘要显示在一个易于阅读的仪表板上。

最上面的部分是一个执行摘要,显示您的数据库是否易受攻击以及是否满足于众所周知

行业标准(DISA STIG和CIS)

第二部分显示有关测试的统计信息 - 合规性,结果细分和测试失败的类别。

审查结果

评估表

评估表显示针对所选数据库运行的所有测试。

可以按测试名称,类别,合规性和结果对列表进行排序。

将医疗包图标悬停将显示修复所选评估的快速视图。

深入评估

为了更好地理解每个评估,请单击评估行以展开其内容。 那里

您可以找到有关测试,其描述,严重性评分,相关数据和可能的补救的详细信息。

可以使用对相关角色具有读取权限的专用角色来执行Oracle数据库评估

数据库对象和拥有该角色的用户。

注意:

有关使用Oracle 12和Oracle 12c的说明,请在此处进一步向下滚动话题。

可以使用以下脚本创建用户和角色:

通过评估确定用户的不良情况;

创建角色assessment_role;

授予评估_role to imperva;

将创建会话授予assessment_role;

将sys.registry $ history上的select赋予assessment_role;

将sys.dba_db_links上的select赋予assessment_role;

将sys.dba_objects上的select赋予assessment_role;

将sys.dba_priv_audit_opts上的select赋予assessment_role;

将sys.dba_profiles上的select赋予assessment_role;

将sys.dba_role_privs上的select赋予assessment_role;

将sys.dba_roles上的select赋予assessment_role;

将sys.dba_scheduler_jobs上的select赋予assessment_role;

将sys.dba_stmt_audit_opts上的select赋予assessment_role;

将sys.dba_sys_privs上的select赋予assessment_role;

将sys.dba_tab_privs上的select赋予assessment_role;

将sys.dba_users上的select赋予assessment_role;

在sys.link $上授予select到assessment_role;

将sys.profile $上的select赋予assessment_role;

将sys.profname $上的select赋予assessment_role;

将sys.resource_map上的select赋予assessment_role;

将sys.role_tab_privs上的select赋予assessment_role;

将sys.sysauth $上的select赋予assessment_role;

将sys.user $上的select赋予assessment_role;

将sys.v_ $ controlfile上的select赋予assessment_role;

将sys.v_ $ database上的select赋予assessment_role;

将sys.v_ $ datafile上的select赋予assessment_role;

将sys.v_ $ logfile上的select赋予assessment_role;

将sys.v_ $参数上的select赋予assessment_role;

将sys.v_ $ pwfile_users上的select赋予assessment_role;

将sys.dba_data_files上的select赋予assessment_role;

将sys.dba_external_tables上的select赋予assessment_role;

将sys.dba_jobs上的select赋予assessment_role;

将sys.dba_obj_audit_opts上的select赋予assessment_role;

将sys.dba_source上的select赋予assessment_role;

将sys.dba_tables上的select赋予assessment_role;

将sys.dba_ts_quotas上的select赋予assessment_role;

在sys.v_ $ log上授予select到assessment_role。